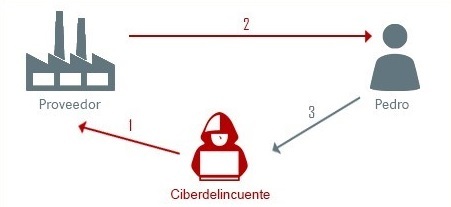

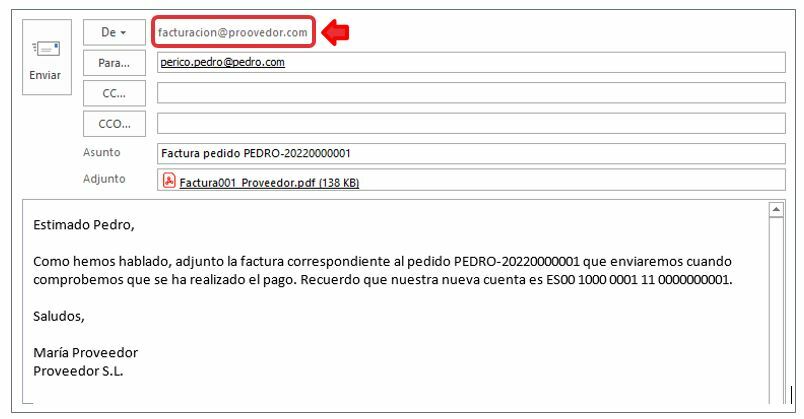

La víctima que está esperando un correo con la factura del proveedor, baja la guardia, presta menos atención y se confía, lo que hace que estos ataques sean muy efectivos. Además, es un fraude fácil para el ciberdelincuente pues puede obtener ingresos elevados y no precisa tener conocimientos avanzados, solo hacerse con el control de una cuenta, obteniendo, por ejemplo, las credenciales de filtraciones o mediante ingeniería social.

Los ciberdelincuentes recopilan datos sobre sus víctimas que luego usan para generar confianza. Entre otros, pueden encontrar nombres y cargos de los empleados, así como listas de correos, de la web corporativa, redes sociales y otros medios.

En la mayoría de las ocasiones están varias semanas dentro del correo de la víctima, conociendo los pormenores de las operaciones antes de perpetrar el fraude, observan los correos y crean reglas específicas. Esperan a que llegue el momento oportuno para actuar, por ejemplo, cuando se espera una factura de un importe alto, hay un nuevo cliente o el responsable está de vacaciones.

¿Cómo han accedido a nuestro correo electrónico?

Han conseguido las credenciales de nuestro correo electrónico, esto puede ser porque:

- Han entrado en nuestra cuenta de correo por falta de concienciación:

- tenemos equipos sin acceso por contraseña;

- nuestras contraseñas están escritas en papeles accesibles o a la vista;

- tenemos las contraseñas almacenadas en texto plano en el propio equipo, es decir, en cualquier fichero;

- utilizamos contraseñas poco robustas;

- no utilizamos doble factor de autenticación.

- Si han obtenido las credenciales de nuestra cuenta de correo:

- utilizando ingeniería social;

- hemos introducido las credenciales (usuario y contraseña) al caer en alguna campaña de phishing suplantando a otra empresa, bancos, entidades de referencia, herramienta o servicio (cloud, Microsoft 365, etc.);

- shoulder surfing: visualizan las credenciales cuando las tecleamos o si hay una cámara espiando.

- Hemos sido infectados por malware que puede espiar y robar nuestras credenciales. En particular keyloggers que es un malware que registra nuestras pulsaciones en el teclado. Estos también pueden ser de tipo hardware, por ello revisaremos que no hay ningún dispositivo extraño conectado a nuestros ordenadores y servidores.

-

Lanzan ataques automatizados contra el servidor de correo con contraseñas comunes o contraseñas filtradas por brechas de seguridad:

- password spraying o ataque de fuerza bruta, probando de manera automatizada y lentamente (para no ser detectados), una a una, contraseñas de uso común (12345678, 11111111, administrador, …) de una lista contra las cuentas del servidor de correo, hasta que consiguen entrar.

-

relleno de credenciales reutilizadas (credential stuffing / credential reuse): los ciberdelincuentes prueban de manera automatizada pares de nombres de usuario y contraseña extraídos de alguna filtración. Se aprovechan de una mala práctica extendida que consiste en la reutilización de credenciales de aplicaciones personales (por ejemplo redes sociales o servicios de streaming) en aplicaciones del entorno corporativo como el correo. De ahí, la importancia de utilizar contraseñas únicas en cada servicio. También se recomienda, por el mismo motivo no utilizar la cuenta corporativa para registrarse en plataformas ajenas a las de la propia empresa.

Podemos comprobar si alguna de nuestras cuentas está en una filtración que haya tenido lugar debida a brechas de seguridad de algún servicio, red social o aplicación que utilicemos:

- https://haveibeenpwned.com/

- https://monitor.firefox.com/

- Si han entrado en nuestros sistemas:

- aprovechando vulnerabilidades no parcheadas en el servidor de correo o errores de configuración;

- o porque tenemos software, sistemas operativos o navegadores desactualizados y son vulnerables.

Han tenido acceso al correo y lo han manipulado, pero no tienen las credenciales:

- Dejamos las sesiones abiertas cuando no estamos delante del ordenador en un entorno abierto.

- Utilizamos el correo en equipos de uso compartido o en lugares públicos.

- Los ciberdelincuentes utilizan malware tipo RAT (Remote Access Trojan) o vulnerabilidades de acceso remoto.

- La wifi está comprometida o no está bien configurada y enviamos los correos sin cifrar.

¿Has sido víctima de un fraude BEC?

En primer lugar debes ponerte en contacto con el banco o entidad financiera correspondiente, para comunicar el hecho e intentar revertir la transferencia.

Reporta el incidente

Ten en cuenta que el correo recibido con el número de cuenta del banco modificado es una evidencia y debe ser analizado. Por ello, hemos de reportar el incidente adjuntando el correo y sus adjuntos para su análisis a INCIBE-CERT ( ), de manera que llegue con las cabeceras originales.

), de manera que llegue con las cabeceras originales.

Denuncia

Después, en particular, si se ha cometido el fraude, tenemos que Catálogo de ciberseguridad.

Comunica la brecha de datos

Si han tenido acceso a nuestro correo electrónico (o a los datos de algún cliente), se ha producido una brecha de seguridad (según el artículo 33 del RGPD) y puede que se hayan visto afectados datos personales. Si es así, el responsable del tratamiento de la empresa tiene que notificar el incidente antes de 72 horas a la Autoridad de control competente, la AEPD o similar en tu comunidad.

Para determinar qué ha pasado y detener el incidente tenemos que seguir estos pasos:

- Revisaremos si existen reglas o filtros (Outlook o Gmail) no deseados configurados en nuestra cuenta de correo electrónico. Y también a nivel de servidor, si tenemos un servidor de correo propio. Así, obtendremos evidencias por si necesitamos utilizarlas para un juicio y después borraremos estas reglas o filtros. Si subcontratamos este servicio contactaremos con nuestro proveedor para realizar estas comprobaciones y las siguientes.

- Examinaremos los usuarios de correo para localizar y desactivar los que se hayan creado recientemente y no estén controlados, en particular los que pertenezcan al grupo administrador. Revisaremos también los registros o logs de acceso a la cuenta afectada para detectar accesos ajenos o no controlados.

- Analizaremos los sistemas de monitorización del servidor de correo, consultando las gráficas o los logs, del tráfico SMTP (protocolo de correo electrónico) saliente en nuestra red. Si este tráfico es muy elevado es probable que nuestro servidor haya sido comprometido.

- Cambiaremos la contraseña por una robusta. Como medida adicional, se recomienda aplicar doble factor de autenticación.

Para evitar este tipo de incidentes recomendamos:

Cuidar de tu cuenta de correo electrónico corporativo

- No utilizar el correo corporativo para registrarnos en webs con concursos, foros o servicios ajenos a la empresa.

- No compartir la cuenta de correo con otros usuarios.

- Ofuscar las direcciones de correos que publicamos en la web y en redes sociales, para que no puedan ser ‘crawleadas’ (extraídas de forma automática).

- Evitar utilizar el correo electrónico desde conexiones públicas.

Configurar y actualizar

- Revisar periódicamente la configuración del correo de la empresa.

- Mantener las aplicaciones antimalware actualizadas y activar los filtros antispam.

- Establecer y aplicar una política de uso de contraseñas. Cambiar la contraseña periódicamente, automatizando este proceso configurando la caducidad de la misma en nuestros sistemas.

- Desactivar la ejecución de macros en ficheros Microsoft Office.

Estar alerta ante posibles fraudes

- Comprobar mediante un canal de comunicación ajeno al correo electrónico, si el número de cuenta corresponde al destinatario de la factura.

- Aprender a identificar los correos sospechosos, y tener precaución a la hora de acceder a enlaces o abrir adjuntos que nos faciliten en los correos. Es recomendable analizarlos antes con herramientas online, como virustotal.com, si los enlaces están acortados se puede utilizar unshorten.it o similares.

Utilizar herramientas y configurar protocolos para detectar fraudes, intrusiones y suplantación de nuestro dominio

- Instalar y monitorizar el tráfico con herramientas IDS e IPS o UTM.

- Seguir las recomendaciones de INCIBE-CERT para configurar la seguridad en el correo electrónico (parte I y parte II) y evitar suplantaciones. Se requieren conocimientos avanzados. Si tenemos nuestro servidor de correo lo haremos nosotros, si es externo debemos comprobar con nuestro proveedor si aplican estas protecciones.

- Activar la verificación SPF o Sender Policy Framework: es un protocolo de autenticación de dominios que nos permite identificar los servidores de correo que pueden enviar mensajes en nombre de nuestro dominio (por ejemplo ‘pedro . com’).

- Activar el protocolo DKIM o Domain Keys Identified Mail: permite mediante técnicas criptográficas (firma electrónica), que quien recibe nuestros mensajes de correo electrónico pueda comprobar que realmente proceden de nuestro dominio y que no han sufrido modificaciones durante la transmisión.

- Activar el estándar DMARC o Domain-based Message Authentication, Reporting and Conformance: verifica, tanto SPF, como DKIM y nos permite además, como propietarios del dominio de correo dar indicaciones a los proveedores de correo electrónico (ISP), para actuar en caso de que se detecte un ataque de suplantación o de modificación de correos. De esta forma, aumenta nuestra capacidad de proteger nuestro dominio ante un uso no autorizado o una suplantación de identidad.

), de manera que llegue con las cabeceras originales.

), de manera que llegue con las cabeceras originales.